読了目安:8分

サイバーセキュリティーのトレンドと情報資産の防衛 民間企業に潜む大きなリスク(上)

サイバー攻撃や内部不正などによる被害は年々増加し、企業活動継続への支障となっている。一方で、そのリスクを十分に捉えて対処できている組織は少ないのではないか。ここではサイバーセキュリティー及び企業活動継続に関するトレンドと、軍事組織から学べる情報資産の”防衛”について事例を交えながら解説したい。

セキュリティー手薄な会社を通じたサプライチェーン攻撃

近年、標的企業へ直接攻撃するのではなく、セキュリティーの手薄な関連会社や取引先を通じて不正アクセスを試みようとする「サプライチェーン攻撃」というサイバー攻撃が脅威として認識されている。

2022年2月26日、トヨタ自動車などの自動車部品を製造する小島プレス工業がリモート接続機器から子会社のネットワークに侵入され、さらに同社内ネットワークに侵入された。

サーバやパソコン端末に攻撃を受け、同社のシステムに障害が発生する事象が発生した。このサイバー攻撃はランサムウェア攻撃と呼ばれるもので、システムに侵入した後にデータを暗号化し、それを修復するために身代金を要求するというサイバー攻撃だ。

関連会社1社の被害で全国14工場の生産ラインが停止に

小島プレス工業へのサイバー攻撃により発生した被害は当社だけに留まらなかった。

在庫を抑え、必要量の部品を必要なタイミングで供給するジャスト・イン・タイム方式のサプライチェーンを採用するトヨタ自動車は、関連会社6万社のうち1社のシステム障害により全国14か所の工場の28ラインを1日間停止し、約1万3000台の生産を見送った。

この事案によって明確化したことは、大企業は自社だけではなくサプライチェーン全体のリスクを統制しなければならなくなったことや、中小企業にとってサイバーセキュリティーは大企業の問題ではなく自社の問題になったことだ。

個人情報保護法改正の動きと相まってサイバーセキュリティーへの対応の重要度はますます高まっている。

その一例ではあるが、サイバー攻撃を受けた際の損害をカバーするためのサイバー保険を売り込む動きを、大手損保各社は活発化させている。サイバーセキュリティーに関するマーケットは拡大傾向にある。

求められるサイバー攻撃への備え

契約書に条項を明記

自社や取引先がサイバー攻撃を受けた際にその損害に対する免責や賠償を定めて事前に紛争を予防するため、具体的なリスクを想定して契約書を整備する動きが急増している。

自社がサイバー攻撃を受けた場合及び、取引先がサイバー攻撃を受けた場合の両方のリスクを想定して契約書の条項を盛り込む流れなどだ。

具体的には、自社が攻撃された場合、天災などの「不可抗力条項」にサイバー攻撃を明記することや、データ漏洩被害など賠償上限の規定などが挙げられる。

取引先が攻撃を受けた場合は、取引先に対して攻撃の報告義務を課すことや、フォレンジック対応は取引先の負担になることを明記すること、取引先にサイバー保険の加入の要請、取引先に一定のセキュリティー対策を要請することなどである。

サイバー保険の市場拡大

サイバー攻撃の損害の一部をカバー可能なサイバー保険を損保系各社は提供している。

日本損害保険協会の2020年調査によると、日本企業のサイバー保険加入率は約8%、米国企業の加入率は約50%と格差が大きい。一方で、小島プレス工業のサイバー攻撃以降、関連性は定かではないが、サイバー保険に加入する企業は増加傾向にある。

サイバー保険に加入することで、企業のリスクに対する安心感が高まる。企業は守るべきものに対して5W1Hで緩急軽重をつけて、自社の状況に適合した保険商品を選択することが重要になっている。

情報資産に対するリスクのトレンド

これまでサイバー攻撃のリスクについて解説してきたが、サイバー攻撃を含めて自社が持つ情報資産に対するリスクは多数ある。ここでは最近のトレンドとなっているリスクについて解説する。

1 サイバー攻撃

- ランサムウェア攻撃

システムなどのデータを暗号化するウイルスを感染させ、その暗号化を解除するために身代金を被害者に要求する攻撃 - Emotet

不正侵入したPCなどの端末からメール情報を窃取し、取引先や顧客になりすまして偽装メールを送る。その後、重要な情報を抜き取ったり、他の不正プログラムに感染させたりする - DDoS攻撃・Dos攻撃

複数の機器(パソコンなど)を踏み台にして、特定の機器(サーバー)などにネットワークを介して接続し高負荷をかける攻撃で、特定の機器の停止につながる - 水飲み場攻撃

ターゲットがよく訪れるサイトを改ざんし、不正プログラムを仕掛ける攻撃 - ソーシャルエンジニアリング

ネットワークやシステムに侵入するために必要となるパスワードなどの重要情報を、情報通信技術などを使わずに入手する方法。具体的には、パスワードを誰かになりすまして電話で聞き出す行為や、覗き見(ショルダーハッキング)、ごみ箱を漁り重要情報を探すこと(トラッシング)などが挙げられる

2 内部不正

- 不正持ち出し

退職者・現職問わず不正に内部情報を持ち出して第三者に引き渡す事案が多発している - 紛失・盗難

社用PC・社用スマホ・書類など重要情報を格納したものを不注意と管理不足により紛失・盗難され、情報流出につながる事案が多発している

以上、これらは一例だが、このようなリスクを踏まえて企業は事業活動を継続するために対策を練り、実行する必要性が高まっている。

求められるITBCP 被害時でもITシステムの運用を維持する

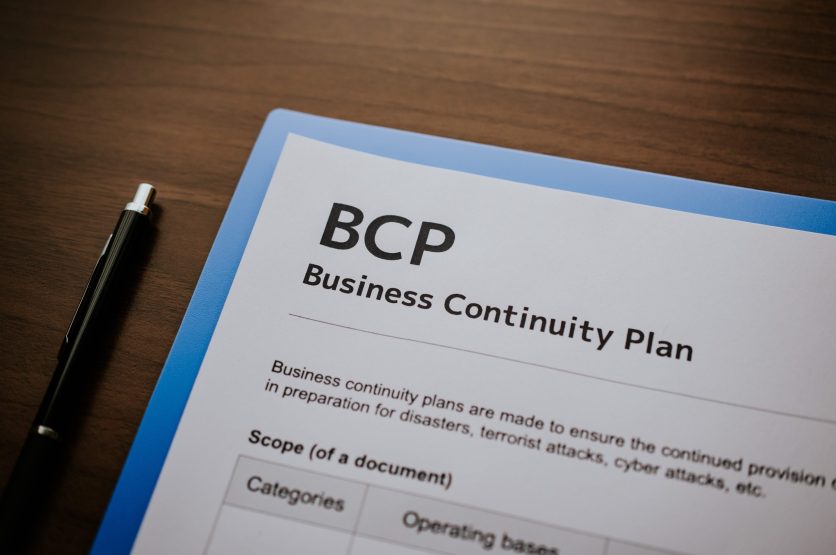

BCPは企業で働く人間であれば一度は耳にしたことがあるワードだ。

企業が自然災害、大火災、テロ攻撃などの緊急事態に遭遇した場合において、事業資産の損害を最小にとどめつつ中核事業の継続あるいは早期復旧を可能とするために、平時及び有事における事業継続の方法や手段などを定めておく計画、と一般的には理解されている。一方で、ITBCPについては一般的に馴染みがないようであるため説明したい。

ITBCPとはBCPの一つでITシステムのBCP対策を指すもので、緊急事態においても企業活動継続に必要なITシステムの運用を維持することを目的として策定されるものだ。

DXが進む中、企業はITや情報管理の観点をBCPに盛り込むことがステークホルダーから要求されている。

では、ITBCPはどのように策定すれば良いのか。

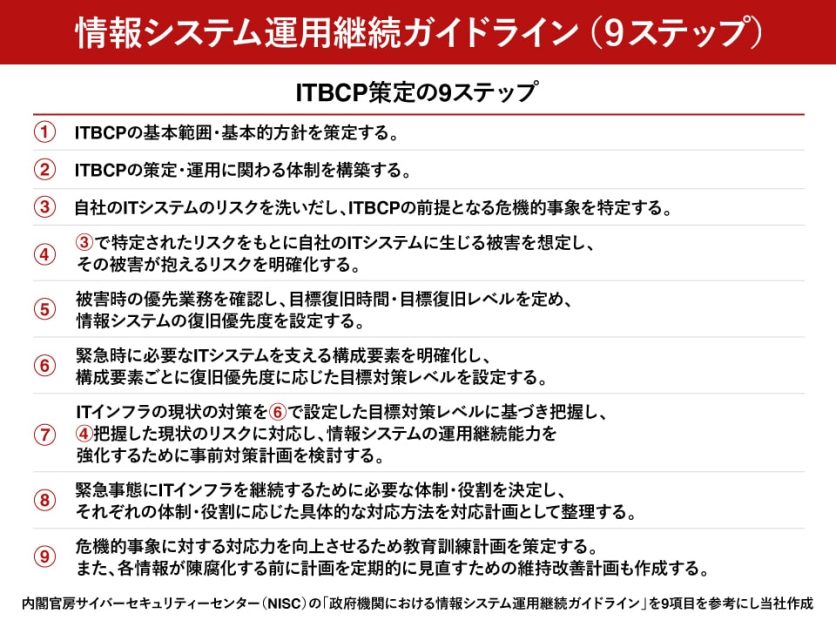

ITBCP策定の9ステップ

内閣サイバーセキュリティーセンター(NISC)はそれぞれの政府機関などの固有の環境に応じ、RTO(目標復旧時間)及びRLO(目標復旧レベル)を実現するための適切な目標対策レベルを設定する目的で、「政府機関における情報システム運用継続計画ガイドライン」を策定した。その中の9項目を参考にし、民間企業によるITBCP策定の9ステップについて作成した。

このステップに従えば、ITBCPを容易に策定できるのだろうか。そうではないと筆者は考える。ガイドラインだけに準拠するのではなく自組織の特性を加味し、専門的知識を理解した上で取り組む必要がある。

とはいえ中小企業などは費用や人材の獲得がネックということもあり、ITBCPの策定が進んでいない現状だ。これが日本の経済安全保障のネックとならないように企業人は邁進すべきではないだろうか。

次回(下)は、コロニアルパイプラインへのランサムウェアアタックの事例を紹介する。また、世界最強の軍隊といわれる米軍と、我が国の自衛隊の情報セキュリティーを解説し、そこから民間企業が学び転用できることは何かを言及したい。

コメントが送信されました。